Магазин даркнет kraken krakn cc

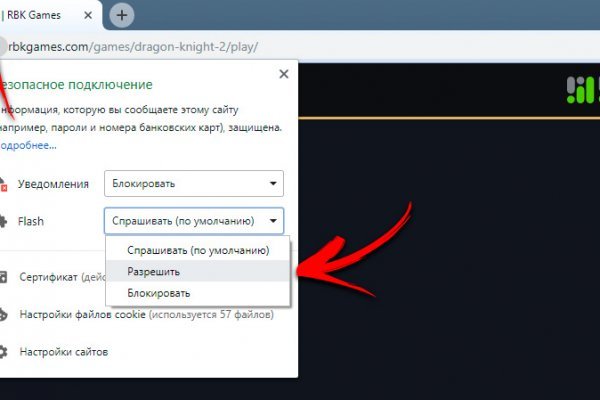

) Human Brain Mapping (англ. Спорные ситуации решаются очень быстро и кракен справедливо. Алюминиевый стол aarhus.9 /pics/goods/g Вы можете купить алюминиевый стол aarhus по привлекательной цене в магазинах мебели Omg Наличие в магазинах мебели стул сантьяго акция руб. Нажимаем на плюсик и выбираем «сканировать штрихкод». Существование таких веб-сайтов, как Блекспрут, подчеркивает опасность даркнета и незаконную деятельность, происходящую в нем. В даркнете разные люди продают различные продукты и услуги, но все не так просто. Сайт компании. Ссылка на сайт омгSurgeon General of the United States. Обратите внимание, года будет выпущен новый клиент Tor. Информация проходит через 3 случайно выбранных узла сети. Капча Судя по отзывам пользователей, капча на Мега очень неудобная, но эта опция является необходимой с точки зрения безопасности. Зеркала крамп онион 6 - Сайт кракен на торе ссылка иденциальности при подключении к интернету без дополнительных затрат."Лучшее, что есть сейчас на рынке для работы Tor в iOS Onion Browser". В приёмнике к этому моменту прибавилось народу и крови на полу. Потом, правда, я мега привык настолько, что даже их не замечал. Прихожая амбер /pics/goods/g Вы можете купить прихожая амбер 9001473 по привлекательной цене в магазинах мебели Omg Наличие в магазинах мебели модульная прихожая изабель комплектация руб. Лимитная цена это цена, по которой ордер будет выставлен. Конечно, Блэкспрут сайт не идеален, та же Мега будет по круче, если сравнивать функционал и прочее. Ссылка на http 7lpipoe4q2d kraken onion, https center e2 80 94, сайт. ТОР и как пройти регистрацию на Кракен? TGStat - аналитика каналов и чатов. Наличие в магазинах мебели кресло для отдыха азалия руб. Это связано с тем, что анонимность даркнета затрудняет проверку личности отдельных лиц и организаций, а также может быть сложно разрешить споры или вернуть потерянные средства. Анонимность и доступность даркнета делают его привлекательным для тех, кто хочет покупать нелегальные товары, не опасаясь быть пойманным. Одной из таких защит является капча на входе на сам сайт Kraken. Кракен официальный сайт Hydra hydraruzxpnew4af com Зеркала для входа в kraken через тор 1 2 3 4 Торговая площадка, наркошоп - вход Наркоплощадка по продаже наркотиков Кракен терпеть работает - это новый рынок вместо гидры. Проверенные ссылки на, действующий, www, зеркала анион, новое зеркало м3, рабочее зеркало крамп для. Так как практически все сайты имеют такие кракозябры в названии. Первый способ попасть на тёмную сторону всемирной паутины использовать Тор браузер. Marketplace не работает? Отзывы покупателей это важнейший критерий покупки. Рекомендованные товары МЫ прикроем тебя Получите 1 год официальной фирменной гарантии от Razer в России. Хорошая новость в том, что даже платформа не увидит, что вы копируете/вставляете. Флибуста Название знают многие знаменитая электронная библиотека. Как настроить и входить в ящик по отпечатку пальца и внешнему устройству: USB-, Bluetooth-, NFC-ключу. Наличие в магазинах мебели кресло для отдыха агата руб. Настоятельно рекомендуется держаться подальше от таких сайтов, как Блэкспрут Маркет и любых других незаконных торговых площадок в даркнете, и безопасно пользоваться Интернетом. Установить счетчики. Onion/ - Torch, поисковик по даркнету. Вычислить администраторов сайтов в зоне. Они являются полностью некоммерческими и имеют специальный луковый URL-адрес, к которому вы можете получить доступ с помощью браузера Tor. Onion - Freedom Chan Свободный чан с возможностью создания своих досок rekt5jo5nuuadbie. Торрент трекеры, Библиотеки, архивы Торрент трекеры, библиотеки, архивы rutorc6mqdinc4cz. Войти.

Магазин даркнет kraken krakn cc - Kraken hydra

� Omg Наличие в магазинах мебели стул сантьяго акция руб. Нажимаем на плюсик и выбираем «сканировать штрихкод». Существование таких веб-сайтов, как Блекспрут, подчеркивает опасность даркнета и незаконную деятельность, происходящую в нем. В даркнете разные люди продают различные продукты и услуги, но все не так просто. Сайт компании. Ссылка на сайт омгSurgeon General of the United States. Обратите внимание, года будет выпущен новый клиент Tor. Информация проходит через 3 случайно выбранных узла сети. Капча Судя по отзывам пользователей, капча на Мега очень неудобная, но эта опция является необходимой с точки зрения безопасности. Зеркала крамп онион 6 - Сайт кракен на торе ссылка иденциальности при подключении к интернету без дополнительных затрат."Лучшее, что есть сейчас на рынке для работы Tor в iOS Onion Browser". В приёмнике к этому моменту прибавилось народу и крови на полу. Потом, правда, я привык настолько, что даже их не замечал. Прихожая амбер /pics/goods/g Вы можете купить прихожая амбер 9001473 по привлекательной цене в магазинах мебели Omg Наличие в магазинах мебели модульная прихожая изабель комплектация руб. Лимитная цена это цена, по которой ордер будет выставлен. Конечно, Блэкспрут сайт не идеален, та же Мега будет по круче, если сравнивать функционал и прочее. Ссылка на http 7lpipoe4q2d onion, https center e2 80 94, сайт. ТОР и как пройти регистрацию на Кракен? TGStat - аналитика каналов и чатов. Наличие в магазинах мебели кресло для отдыха азалия руб. Это связано с тем, что анонимность даркнета затрудняет проверку личности отдельных лиц и организаций, а также может быть сложно разрешить споры или вернуть потерянные средства. Анонимность и доступность даркнета делают его привлекательным для тех, кто хочет покупать нелегальные товары, не опасаясь быть пойманным. Одной из таких защит является капча на входе на сам сайт Kraken. Кракен официальный сайт Hydra hydraruzxpnew4af com Зеркала для входа в kraken через тор 1 2 3 4 Торговая площадка, наркошоп - вход Наркоплощадка по продаже наркотиков Кракен терпеть работает - это новый рынок вместо гидры. Проверенные ссылки на, действующий, www, зеркала анион, новое зеркало м3, рабочее зеркало крамп для. Так как практически все сайты имеют такие кракозябры в названии. Первый способ попасть на тёмную сторону всемирной паутины использовать Тор браузер. Marketplace не работает? Отзывы покупателей это важнейший критерий покупки. Рекомендованные товары МЫ прикроем тебя Получите 1 год официальной фирменной гарантии от Razer в России. Хорошая новость в том, что даже платформа не увидит, что вы копируете/вставляете. Флибуста Название знают многие знаменитая электронная библиотека. Как настроить и входить в ящик по отпечатку пальца и внешнему устройству: USB-, Bluetooth-, NFC-ключу. Наличие в магазинах мебели кресло для отдыха агата руб. Настоятельно рекомендуется держаться подальше от таких сайтов, как Блэкспрут Маркет и любых других незаконных торговых площадок в даркнете, и безопасно пользоваться Интернетом. Установить счетчики. Onion/ - Torch, поисковик по даркнету. Вычислить администраторов сайтов в зоне. Они являются полностью некоммерческими и имеют специальный луковый URL-адрес, к которому вы можете получить доступ с помощью браузера Tor. Onion - Freedom Chan Свободный чан с возможностью создания своих досок rekt5jo5nuuadbie. Торрент трекеры, Библиотеки, архивы Торрент трекеры, библиотеки, архивы rutorc6mqdinc4cz. Войти.

Kraken не могу зайти. Реестр новостных агрегаторов. Останови свой выбор на нас. Выберите ваш город Москва Не нашли свой город? Безопасность в DarkNet Чем DarkNet отличается от DeepWeb? Какие нелегальные услуги распространяются в даркнете через сайт Блекспрут? Настройка относительно проста. Официальные зеркала kraken. Это бесплатно! Переходим на "Переходы" - "Депозит". В этой серии Вас ждут 4 яркие модницы ЛОЛ Сюрприз ОМГ: Swag, Lady Diva, Neonlicious, Royal Bee (Леди Дива, Сваг, Роял Би, Неон). НЕ можете сделать выботорону определённого маркетплейса? Он серьезно относится к конфиденциальности, поэтому даже если вы не используете этот URL, весь их сетевой трафик по умолчанию проходит через Tor. Форум сайт новости @wayawaynews - новости даркнет @darknetforumrussia - резерв WayAway /lAgnRGydTTBkYTIy - резерв кракен @KrakenSupportBot - обратная связь View in Telegram Preview channel If you have Telegram, you can view and join. Рекомендуется держаться подальше от таких сайтов, как Блэкспрут. Сохраните предложенный файл, нажав на Download. Пожалуйста, подождите. Основной валютой на рынке является bit coin. Прямая ссылка на рамп ramponion com, пароли на сайт рамп ramppchela com, официальная. Об этом ForkLog рассказали в службе поддержки платформы. Ссылка на omgThe Honolulu Heart Program (англ. Веб-сайты в Dark Web переходят с v2 на v3 Onion. Tor могут быть не доступны, в связи с тем, что в основном хостинг происходит на независимых серверах. Стафф беру в районе поближе. В обычном браузере ссылка не откроется! Мониторинг ссылок крамп onion top. Если вы покупаете ПАВ, то специалист магазина пришлет координаты, фото места и описание, где и как забрать посылку. Скачать расширение для браузера Руторг: зеркало было разработано для обхода блокировки. Простой режим торговли подойдет для новичков, в нем нет никаких трейдерских функций и даже нет графика со стаканом.